Exploit: Was ist das und wie kann ich mich schützen?

Exploits spielen in der Wahrnehmung von Malware bei vielen Verbrauchern eine eher geringe Rolle. Doch ist die Gefahr, Opfer eines Exploits genauso hoch, wie einen Internetvirus herunterzuladen. Hier erfahren Sie, was Exploits genau sind und wie Sie sich davor schützen können.

Exploit – Eine Definition

Bei einem Exploit (englisch: to exploit = ausnutzen) handelt es sich um Malware, mit deren Hilfe Kriminelle Zugriff auf einen Rechner erhalten können. Dafür nutzt die Software Sicherheitslücken oder Fehlfunktionen (Bugs) in einem Computer aus. Die Ziele eines Exploits können u.a. Datendiebstahl oder die Steuerung fremder Computer sein.

Die Bezeichnung Exploit kann sich allgemein auf die theoretische Beschreibung eines Sicherheitsproblems bei Software oder Betriebssystemen oder auf konkreten Code zum Ausnutzen der Sicherheitslücken beziehen.

Was ist ein Exploit?

Ein Exploit ist primär ein Computerprogramm, das Sicherheitslücken in Betriebssystemen oder Software identifiziert. Computerexperten haben so die Möglichkeit, wichtige Sicherheitslücken in Computerprogrammen für Hersteller zu schließen. So werden Exploits verwendet, um Patches oder Updates zu programmieren, welche mögliche Sicherheitsprobleme einer Software, App oder eines Betriebssystems beheben.

Für kriminelle Hacker bieten Exploits jedoch die Möglichkeit, die Kontrolle über fremde Rechner zu erhalten, um die Rechner für ein Botnet zu verwenden oder weitere Malware über Schwachstellen des Systems einzuschleusen.

Exploits werden häufig im sogenannten Pufferüberlauf eingesetzt. Dort wird der Programmcode in einem Speicherbereich ausgeführt, der eigentlich nicht dafür vorgesehen ist. Das ermöglicht Hackern, z.B. Admin-Rechte zu nutzen. Daneben werden Exploits auch über anfällige Schnittstellen ausgeführt.

Arten von Exploits

Exploits lassen sich auf unterschiedliche Weise, z.B. über Ihre Angriffsart klassifizieren. Zunächst können Exploits nach Software unterschieden werden, die über das Web heruntergeladen oder über einen physischen Datenträger installiert wird.

Abhängig davon gibt es folgende Exploits:

Remote Exploits: | Für diese Exploits hat der Hacker aus der Ferne Zugriff auf den fremden Rechner. Diese Exploits benötigen eine Internetverbindung, weil sie infizierte Datenpakete über das Web versenden. |

Lokale Exploits: | Diese Exploits können im lokalen Netzwerk ausgeführt werden. Sie starten, wenn eine infizierte Datei auf dem lokalen Datenträger installiert wird. |

DoS-Exploits (Denial-of-Service): | Diese Form der Exploits erfolgt nicht über einen Code, sondern über die Überlastung des jeweiligen Systems. Diese Überlastung ermöglicht den Zugriff auf die Rechner. |

Comand-Execution-Exploits: | Bei dieser Variante können Hacker den Code aus der Ferne direkt ausführen. Sie verfügen dabei über Administratoren-Rechte. |

SQL-Injection-Exploits: | Hier werden SQL-Datenbanken für den Angriff auf ein Rechensystem, einen Server oder Rechner verwendet. |

Zero-Day-Exploit: | Dieser Exploit besteht aus einer Sicherheitslücke, z.B. in Netzwerksoftware, die Hersteller von Soft- oder Hardware noch nicht kennen. Exploits dieser Art sind sehr gefährlich, weil der Angreifer mehr Zeit hat, denn die Hersteller müssen zum Schließen der Lücke erst einen sogenannten "Patch" entwickeln. |

Drive-by-Exploits: | Hier erfolgt die Infektion mit der Schadsoftware im „Vorübergehen“ (= drive by), z.B. wenn Sie einen infizierten Download ausführen. Als Köder dienen auch manipulierte Werbebanner. Klicken Sie darauf, installiert sich der Exploit auf Ihrem Rechner oder sucht gezielt im Webbrowser nach Schwachstellen. |

| Exploits in Dateien: | Exploits verstecken sich meist in infizierten Dateien wie PDFs oder Bilddateien, die Nutzer per E-Mail erhalten. Durch den Klick auf das vermeintlich vertrauenswürdige Dokument installiert sich dann im Hintergrund das Schadprogramm. |

Häufig werden Exploits als sogenannte „Exploit Kits“ übertragen. Diese Kits enthalten mehrere verschiedene Schadprogramme, die auf dem Rechner wirksam werden und zum Ausspähen oder Kontrollieren des Rechners dienen. Exploits können auch weitere Malware „nachladen“, z.B. Ransomware oder Keylogger.

So kommen Exploits auf Ihren Computer

Da es sich bei Exploits um kleine Computerprogramme handelt, welche Sicherheitslücken Ihres Rechners ausnutzen, kommen die Dateien meist über das Internet auf Ihren Rechner.

Diese Schwachstellen können Exploits verwenden:

Infizierte E-Mail-Anhänge oder HTML-Mails: | Eine gängige Variante für Exploits sind ungeschützte Mail-Programme. Der Empfänger erhält dann eine E-Mail mit vermeintlich vertrauenswürdigem Inhalt oder in der Mail werden HTML-Elemente nachgeladen. Klickt der Nutzer dann auf den E-Mail-Anhang oder eine Grafik in der Mail, lädt sich der Exploit im Hintergrund und späht das System nach Sicherheitslücken aus. Danach kann der Exploit weitere Schädlinge nachladen. |

Präparierte Websites: | Es gibt eigens von Kriminellen geschaffene Websites, bei deren Besuch ein Schadprogramm auf den Rechner des Nutzers geladen wird. |

| Gehackte Websites: | Wenn Websites gehackt wurden, kann der Exploit über eingeblendete, vermeintliche „Werbung“ oder infizierte Downloads erfolgen. |

Selbstverständlich können Exploits aber auch über infizierte Hardware durchgeführt werden. Allerdings ist diese Variante eher selten.

Welchen Schaden können Exploits anrichten?

Da mit einem Exploit die Steuerung Ihres PCs oder Macs möglich ist und kriminelle Dritte Zugriff auf all Ihre Daten und Programme erhalten können, sind vielfältige kriminelle Handlungen möglich. So kann Ihr Rechner gegen Ihren Willen für Angriffe auf andere Computer oder Netzwerke eingesetzt werden. Eine weitere Variante: Ihr Rechner wird für Cryptomining verwendet, also um mit Hilfe seiner Rechenkraft Kryptowährung zu schürfen.

Letztlich können Kriminelle Sie „einfach nur“ ausspionieren und Ihre Daten an andere Kriminelle verkaufen. Diese nutzen die Erkenntnisse dann, um z.B. bei Ihnen einzubrechen, wenn Sie im Urlaub sind. (Das könnten Hacker über einen Exploit herausfinden, wenn Sie Ihre Mails mitlesen)

Möglich ist auch der Datenklau von Bankingdaten, woraufhin Kriminelle Ihre Konten leeren. Darüber hinaus könnte ein Exploit auch für eine Attacke mit Ransomware genutzt werden. Diese Malware verschlüsselt z.B. Ihre Dateien und Erpresser fordern Lösegeld, um diese Daten wieder freizugeben.

Woran erkenne ich, dass mein Computer von Exploits infiziert wurde?

Exploits können abhängig von der Angriffsart sehr lange unbemerkt bleiben. Das gilt insbesondere dann, wenn die Kriminellen keine auffälligen Aktivitäten auf Ihrem Rechner bzw. innerhalb Ihrer Netzwerksoftware durchführen.

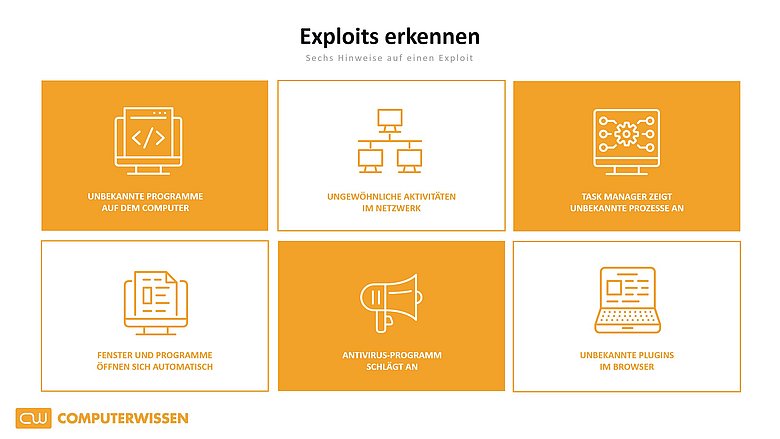

Mögliche Hinweise für einen Exploit sind jedoch:

- Auf Ihrem Rechner sind Programme installiert, die Sie nicht kennen und die Sie nicht installiert haben.

- In Ihrem Netzwerk stellen Sie ungewöhnliche Aktivitäten fest.

- Ihr Task Manager zeigt Prozesse an, die Sie nicht kennen.

- Ihr Computer verhält sich nicht so, wie gewöhnlich und es öffnen sich ungewollt neue Fenster oder Programme.

- Ihr Antivirus-Programm schlägt Alarm.

- In Ihrem Browser finden Sie Plugins, die Sie nicht kennen und nicht selbst installiert haben.

Finden Sie eine dieser Auffälligkeiten bei Ihrem Rechner vor, sollten Sie ihn mit einem Virenscanner überprüfen, bei Windows am besten im abgesicherten Modus.

Wie kann ich mich vor Exploits schützen?

Da Exploits vor allem Sicherheitslücken ausnutzen, ist die Aktualisierung von Software und Betriebssystem ein wichtiger Schutz. So schließen Hersteller durch Patches und Updates meist auch bekannte Sicherheitslücken. Diese können dann nicht mehr von Kriminellen genutzt werden. Prüfen Sie deshalb immer regelmäßig, ob neue Updates für Ihre Computerprogramme vorhanden sind oder lassen Sie die Programme Updates automatisch suchen.

Darüber hinaus können Sie Folgendes tun:

- Verwenden Sie eine Firewall, diese kann verdächtige Zugriffe auf Ihr Computersystem abwehren oder melden.

- Verwenden Sie nur aktuelle Software. So verhindern Sie, dass Hacker bekannte Sicherheitslücken ausnutzen können.

- Laden Sie Dateien aus dem Internet nur von bekannten Quellen herunter.

- Verwenden Sie ein aktuelles Virenschutzprogramm mit aktuellen Virendefinitionen. So ist sichergestellt, dass das Programm die bekannten Angriffsmuster erkennt und die Exploits abwehren kann.

- Installieren Sie in Ihrem Browser nur Plugins aus den Hersteller-Stores. Diese Plugins erfüllen die Mindest-Sicherheitsanforderungen von Google, Firefox oder Microsoft. Aktualisieren Sie diese Plugins regelmäßig.

- Öffnen Sie keine E-Mails von Absendern, die Sie nicht kennen oder deren E-Mail-Adresse sehr kryptisch ist. Diese Mails könnten Exploits enthalten. Verwenden Sie am besten auch eine Mailscanner.

- Seien Sie vorsichtig beim Teilen physischer Datenträger wie USB-Sticks oder externen Festplatten. Scannen Sie die Datenträger am besten auf Viren, bevor Sie sie verwenden.

- Lassen Sie Funktionen inaktiv, die einen Fernzugriff auf Ihren Rechner ohne Ihre weitere Zustimmung erlauben.

Wenn Sie diese Tipps berücksichtigen, sind Sie gut gegen Angriffe über Exploits geschützt.

Ich bin Opfer eines Exploits, was kann ich tun?

Stellen Sie fest, dass Ihr Rechner ferngesteuert wird oder Daten auf Ihrem PC manipuliert oder gestohlen werden, sollten Sie erst einmal die Ruhe bewahren. Dann kann es sinnvoll sein, das Gerät offline zu setzen. So können zumindest schon einmal keine Daten mehr verschickt werden. Ein Remote-Zugriff auf Ihren Rechner ist dann auch nicht möglich.

Starten Sie am besten offline und im abgesicherten Modus einen Virenscanner. Zu diesem Zweck ist es wichtig, dass Ihre Virensoftware immer aktualisiert wird. So können Sie auch beim Offline-Scan auf die neusten Virendefinitionen zurückgreifen. Findet das Programm einen Exploit, wird die Malware unter Quarantäne gestellt oder gleich gelöscht. Es kann sinnvoll sein, den Computer mehrere Male mit einem Virenscanner zu prüfen.

Erst, wenn alle Virenbestandteile gelöscht wurden, sollten Sie den Computer wiederherstellen. Hierfür bietet es sich an, immer ein Backup aller wichtigen Dateien zu erstellen.

Bekannte Exploits und Zero-Days-Exploits

Zu den bekannten Exploits gehören vor allem sogenannte „Exploit-Kits“. Hierzu zählt der „Angler“. Das Kit schleust seine Software vor allem in den Arbeitsspeicher und nicht auf die Festplatte ein. So ist „Angler“ für Virenscanner schwerer zu entdecken. Das Anlger-Kit ist deshalb so gefährlich, weil es in der Lage ist, Zero-Days-Exploits zu erzeugen, also Sicherheitslücken, die Hersteller bisher noch nicht kennen.

Das sogenannte „Nuclear Pack“ infiziert PCs über Java- und PDF-Dateien. Darüber hinaus kann das Epxloit-Kit auch Trojaner mit sich führen, z.B. den Bank-Trojaner Caphaw.

Das „Neutrino“ genannte Exploit-Kit ist russischen Ursprungs und attackiert Rechner vor allem mit Hilfe von Java-Exploits, d.h. es nutzt vor allem Sicherheitslücken in der Java-Software. Bekannt wurde das Exploit-Kit, weil es von einem Entwickler im Darknet für über 30.000 US-Dollar veräußert wurde.

Das „Blackhole Kit“ nutzte vor allem Sicherheitslücken veralteter Browser-Versionen von Firefox, Chrome, Internet Explorer und Safari aus. Es konnte aber auch über Plugins wie Flash oder Java angreifen. Das Blackhole Kit führte nichtsahnende Nutzer auf eine infizierte Website. Über die Website wurde der Rechner der Betroffenen ausgespäht und das Kit lud weitere Malware und Exploits auf die Computer der Opfer. Seinen Höhepunkt hatte Blackhole Kit im Jahr 2012. Mittlerweile dürfte die Gefahr weitgehend durch entsprechende Updates der betroffenen Browser behoben sein.

Fazit: Aktualisieren und Virenschutz als wirkungsvolle Anwendung gegen Exploits

Um sich vor Exploits zu schützen, ist eine konsequente Aktualisierung von Software und Betriebssystem sinnvoll. Nutzen Sie darüber hinaus noch ein Virenschutzprogramm mit aktuellen Virendefinitionen und sind Sie nicht sorglos beim Download von Daten aus dem Netz, sind Sie in der Regel gut gegen Exploits geschützt.